Від хробака Морріса до SolarWind. Найгучніші кіберзлочини в історії інтернету

Виділіть її та натисніть Ctrl + Enter —

ми виправимo

Від хробака Морріса до SolarWind. Найгучніші кіберзлочини в історії інтернету

Поява на початку 90-х всесвітньої комп'ютерної мережі, або інтернету, спричинила революцію у спілкуванні, політиці, отримання новин, пошуку кохання та роботи й навіть способів використання побутової техніки. Новий світ також відкрився для злочинців та пранкерів, які почали шкодити не тільки в реальному, а й у віртуальному просторі.

Щойно виникали правила, з’являлися й ті, хто намагався їх зламати: кіберзлочинці, для яких комп’ютери й мережі є інструментом, ціллю або місцем скоєння злочину. Вони крадуть дані за допомогою зловмисного програмного забезпечення, шантажують та вигадують безліч способів шахрайства, причому їхньою ціллю можуть бути люди, установи й цілі держави. MediaSapiens нагадує про найцікавіші та наймасштабніші кіберзлочини з моменту існування мережі.

Хробак Морріса: як жарт перетворився на першу у світі хакерську атаку

Кіберзлочинці з’явилися навіть раніше за інтернет у сучасному розумінні цього слова. Для більшості людей на планеті інтернет з’явився з появою першого браузера у 1993 році. Але мережа із пов’язаних комп’ютерів вже існувала — до неї входили здебільшого комп’ютери з університетів та наукових центрів США; загалом у мережі було 60 тисяч комп’ютерів. Роберт Теппен Морріс, 23-річний випускник Гарварду, був початківцем-новатором у галузі програмування та відвідував аспірантуру в Корнелі. Восени 1988 року він працював над експериментом, щоб визначити, чи зможе він створити програму, яка самостійно розповсюджуватиметься з одного комп’ютера на інший. А ще він був жартівником. Тому не тільки створив таку програму, а ще й запустив її в мережу (не зі свого вишу, а з комп’ютера Масачусетського технологічного університету), аби протестувати вразливості мережі. Так з’явився перший комп’ютерний хробак.

Наступного ранку після запуску програми користувачі мережі по всій країні відчули наслідки проєкту Морріса, які поширилися набагато швидше, ніж він передбачав. Хоча потім програміст наполягав, що його наміри не були зловмисними, хробак завдав чимало збитків. Він відрізнявся від вірусу тим, що був автономною програмою, яка могла самовідтворюватися та поширюватися через мережу. Для запуску вірусу потрібна активна програма-хост або скомпрометована операційна система. Наслідком роботи хробака було уповільнення роботи комп’ютерів, а збитки полягали у втраченому часі для багатьох системних адміністраторів, яким доводилося працювати годинами, щоби впоратися з цим безладом. Швидкість мережі «сповільнилася до мінімуму».

За даними ФБР, Хробак Морріса «заразив системи кількох престижних коледжів та державних і приватних дослідницьких центрів, які утворювали національні електронні мережі». Серед жертв були Гарвард, Принстон, Стенфорд, університет Джона Гопкінса, МІТ, НАСА та Національна лабораторія Лоуренса Лівермора. Загалом шість тисяч комп’ютерів, тобто кожен десятий у мережі.

Моріс, який із жахом спостерігав за наслідками свого жарту, попросив одного друга передати анонімне повідомлення через інтернет від його імені з короткими вибаченнями й інструкціями з видалення програми. За іронією долі, лише деякі користувачі отримали повідомлення вчасно, оскільки мережа була сильно пошкоджена хробаком. Щоб виправити ситуацію, інший друг Морріса зробив анонімний дзвінок до редакції газети New York Times, яка незабаром розповсюдила новини про напад на своїх перших шпальтах. Під час розмови з журналістами цей друг не тільки визнав, що знає автора програми, але й випадково назвав його ім’я. Так журналісти знайшли Морріса раніше, ніж ФБР, яке розслідувало атаку.

Пізніше Морріс визнав відповідальність за атаку й заявив, що хробак «задумувався як нешкідливий експеримент і що його поширення стало результатом помилки програмування». У 1989 році Моріс був першою особою, яку засудили до штрафу, випробувального терміну та громадських робіт згідно із Законом про комп'ютерне шахрайство. «Експеримент» програміста призвів до започаткування норм безпеки та законів, які сьогодні регулюють інтернет-простір.

SQL Slammer ціною в мільярд доларів

У 2003 році вірус під назвою Slammer, створений невідомими хакерами, спричинив зупинку в роботі величезних секторів інтернету. Як розповідає Wired, диспетчери 911 у передмісті Сіетла перейшли на паперову документацію. Continental Airlines, не маючи змоги обробити квитки, скасувала рейси зі свого центру в місті Ньюарк. Хробак блокував підключення до інтернету атомної електростанції в Огайо, а 13 тисяч банкоматів у США перестали видавати гроші. Хробак поширювався із фантастичною швидкістю — за перші десять хвилин він заразив більше 75 тисяч комп’ютерів. Протягом декількох годин його код заразив більшість інтернет-серверів. Коли Slammer переповнив сервери баз даних, він негайно почав використовувати комп'ютери для пошуку та зараження кожного іншого комп'ютера, до якого він міг дістатися. Досі невідомо, хто написав хробака і з якою метою.

Цілі країни, наприклад Китай та Південна Корея, втратили доступ до інтернет-послуг. П'ять із 13 корінних серверів в інтернеті аварійно завершили роботу. Лише за два дні вебтрафік нормалізувався, але завдав суттєвих збитків. «Очищення» від хробака обійшлося бізнесу в мільярд доларів США і навчило світ важливості встановлення оновлень. Одне з тих, що випустили за півроку до нападу, запобігло б зараженню хробаком.

Російський MyDoom та невідомий Енді

Вірус MyDoom, створення якого приписують російським хакерам, вперше з’явився на початку 2004 року, заразивши більше півмільйона комп’ютерів за декілька днів. Пізніше того ж року його модифікація суттєво уповільнила роботу Google та інших пошукових систем. У 2009 році з’явилася його нова версія, яка паралізувала багато урядових мереж у США та Південній Кореї через DDoS-атаку. Це також стосувалося Нью-Йоркської фондової біржі, сайтів Агенції національної безпеки та численних ЗМІ, серед яких The Washington Post.

Як і інші хробаки для електронної пошти, MyDoom вимагає від користувача відкрити вкладення, перш ніж заразити пристрій. Експерти з питань безпеки в інтернеті заявили, що метою хробака була американська компанія Santa Cruz Operation, яка брала участь у перемовинах про право власності на операційну систему — конкурента Microsoft Windows.

Окрім орієнтації на технологічні компанії, MyDoom розсилав листи через заражені комп’ютери з текстом «andy; Я просто роблю свою роботу, нічого особистого, вибачте». Хто такий цей Енді, досі невідомо. Приблизно 16–25 % усіх електронних листів, що надсилалися у 2004 році, були заражені MyDoom. Вартість збитків сягнула 38 мільярдів доларів.

За даними Wired, вірус запустили мережею зламаних комп’ютерів із понад 50 тисяч комп’ютерів у кількох країнах. Влада Південної Кореї підозрювала участь у зламі Північну Корею. У 2019 році цей хробак все ще циркулював в іінтернет-просторі.

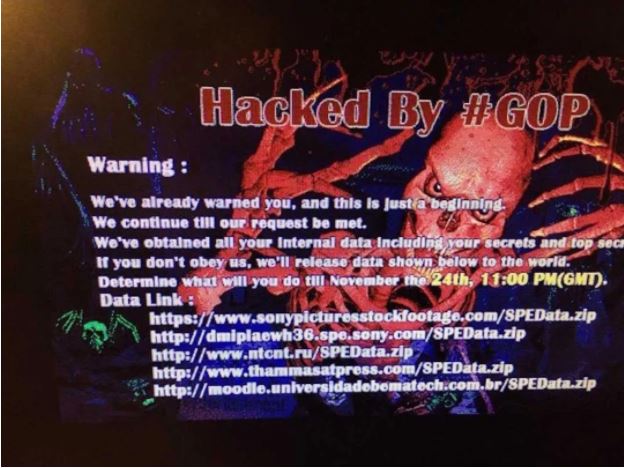

Хакери-пірати проти Sony

У листопаді 2014 року група хакерів, яка назвала себе «Вартовими миру», викрала величезну кількість інформації із внутрішньої мережі Sony Pictures. П'ять фільмів Sony, чотири з яких ще не вийшли у прокат, викрали та розмістили на платформах обміну файлами. Хакери погрожували терактами в кінотеатрах і вимагали від Sony скасування випуску фільму «Інтерв'ю» — комедії Сета Рогана про команду токшоу, яка їде до Північної Кореї для інтерв'ю з Кім Чен Ином.

Зображення на екранах комп’ютерів Sony у день атаки

Sony притримала фільм на короткий час після критики тодішнього президента Барака Обами та відмови кінотеатрів, які побоювалися терактів, від прокату. Північна Корея заперечувала пряму причетність до хакінгу, однак пообіцяла «рішучу і нещадну реакцію», якщо фільм вийде на екран. Фільм пізніше виклали в інтернеті й показали в обмеженому прокаті. І хоча Північна Корея не визнала свою причетність до атаки, США посилили санкції проти уряду цієї держави. Злам обійшовся Sony в 15 мільйонів доларів.

Україна: перша кібератака на комунальне підприємство

Відключення, яке залишило в Україні без електроенергії 225 тисяч людей у 2015 році, також пов’язують із хакерами. Бі-бі-сі з посиланням на звіт Пентагону повідомляло, що інцидент став першою відомою кібератакою, спрямованою на комунальне підприємство.

У звіті Міністерства національної безпеки США зазначається, що атака «мала кілька етапів і передбачала залучення хакерів, які встановлювали шкідливе програмне забезпечення на комп'ютерні системи в енергетичних компаніях в Україні. Це дало зловмисникам віддалений доступ до цих комп’ютерів і дозволило заблокувати автоматичні вимикачі, та вимкнути живлення». Хоча в самому звіті не називали конкретну групу чи державу, яка могла стояти за атакою, приватні компанії з питань кібербезпеки вважали, що за неї відповідальні російські хакери. Схожа атака сталася роком пізніше, у 2016 році, й тодішній президент України Петро Порошенко назвав напади «кібервійною», звинувативши російські спецслужби.

Ботнет Mirai: як гравці у Minecraft ледь не відключили США від інтернету

Атака, спрямована на відмову в обслуговуванні (DDoS), є одним із «найпотужніших видів зброї в Інтернеті», стверджує компанія з кібербезпеки Norton. Мета DDoS-атаки — заповнити вебсайт або сервер більшим обсягом трафіку, ніж він може обробити, що зробить його непрацездатним. У жовтні 2016 року потужна атака DDoS спричинила ситуацію, за якої значна частина інтернету стала ненадовго недоступною всьому Східному узбережжю США.

Причиною цього став потужний ботнет, тобто мережа комп’ютерів, що перебувають під контролем кіберзлочинця, але власники яких про це не знають. Першу таку мережу створили ще у 2001 році. Її використовують і досі для розсилки спаму, яку складно зупинити фільтрами, оскільки розсилка ведеться з тисяч комп’ютерів одночасно. Але мережа Mirai була створена з інших причин: студент Рутгерського університету США на ім’я Парас Джа з друзями створили його, щоб заробити гроші в онлайн-грі Minecraft. На хостингу ігрових серверів можна заробити непогані гроші. Тому власники серверів запускають DDoS-атаки проти своїх суперників, використовуючи ботнети і сподіваються таким чином вивести конкурентів із мережі.

Код, який створив Парас Джа, щоб керувати ботнетом, не був унікальнім або найкращім. Але він мав незначні відмінності від інших схожих кодів, які, наприклад, не тільки дозволяли контролювати комп’ютери, а й враховували вразливості так званого інтернету речей — тобто відеокамер, холодильників та інших пристроїв, підключених до інтернету. Як часто буває, хакер-початківець поділився своїм кодом у мережі, й одразу знайшлися люди, які пристосували його для куди більш небезпечних проєктів, аніж заробіток у Minecraft. Наприклад, використали його для атаки на Dyn — фірму, яка надає послуги DNS багатьом вебсайтам. Згодом цей же код використали, щоб за допомогою відеокамер та інших розумних пристроїв, яких на початок 2017 року було близько 8,4 мільярдів, майже відключити інтернет у США.

NotPetya, або найдорожча кібератака в історії

Petya та NotPetya — це дві пов’язані між собою шкідливі програми, які шифрують жорсткий диск заражених комп’ютерів. Вони вплинули на тисячі комп’ютерів у всьому світі в 2016 та 2017 роках.

Версія Petya, яка розпочала поширюватися в березні 2016 року, надходила на комп’ютер жертви у формі прикріплення до електронного листа під виглядом резюме претендента на роботу. Це пакет із двома файлами: зображенням молодої людини (нібито претендента на роботу) та файлом, часто з літерами «PDF» десь у назві. План полягав у тому, щоб користувач натиснув на цей файл і дозволив програмі вносити зміни у комп’ютер — це стандартне повідомлення Windows. Після цього на екрані з’являлося повідомлення, яке вимагало перевести біткойни для відновлення доступу до файлів: типова програма-вимагач.

Вірус NotPetya зовні нагадує Petya, але він поширюється самостійно, шифрує відразу всі дані та серйозно псує жорсткий диск, і, що нетипово, не є програмою-вимагачем. Точніше, NotPetya також вимагав гроші, але не тільки. Це програмне забезпечення використовує ідентифікаційну інформацію, яку користувач надсилає разом із викупом, щоб визначити особу жертви, а також завдає даним такої шкоди в процесі шифрування, що їх неможливо відновити.

Як пише «Ліга», NotPetya паралізував роботу сотень приватних і держкомпаній: «лягли» комп'ютерні системи міністерств, аеропортів, банків, енергетичних корпорацій. У перший день постраждали комп'ютери Кабміну, Мінінфраструктури, Чорнобильської АЕС, Податкової служби, держконцерну «Антонов», «Ощадбанку» та «Укртелекому», аеропортів «Бориспіль» і «Жуляни», Укргазвидобування, WOG, ДТЕК, «Укрпошти», Укррічфлоту, київського метрополітену, Київенерго, «Нової пошти», «Укрзалізниці», медіагруп «Інтер», «Люкс» і StarLightMedia, сотень інших фірм і банків. Загалом постраждали понад 2000 компаній, банків і держустанов.

Оцінити масштаб глобальної шкоди можна за даними західних компаній, які відзвітували перед акціонерами про втрати. Наприклад, логістична компанія FedEx оцінила збиток від NotPetya в 400 мільйонів доларів. Данський логістичний гігант Moller-Maersk — у $250-300 мільйонів. Фармацевтична компанія Merck відзвітувала перед акціонерами про збитки $870 мільйонів.

У Білому Домі глобальний збиток від атаки оцінили в $10 млрд, розповів Wired радник експрезидента Трампа з кібербезпеки Том Боссерт. Ця цифра робить поширення NotPetya найдорожчою кібератакою в історії.

Майже відразу ж в РНБО України заявили про російський слід атаки. Масштаб, технічна складність і некомерційний характер диверсії, вважали експерти, вказують на те, що за неї відповідальні не кіберзлочинці, а держава.

Атаки WannaCry та випадковий вимикач

Утравні 2017 року 230 тисяч комп’ютерів по всьому світу віддалено заблокували хакери, які вимагали у користувачів 300–600 доларів у біткойнах. Вони використовували тип шкідливого програмного забезпечення, який називається «викупним», тобто потребує виплати за повернення даних власнику, а для розгортання атаки використали вразливість у Windows.

Але кодування, яке використовувалося в атаці, було несправним: коли жертви платили викуп, зловмисники не мали можливості пов’язати платіж із комп’ютером конкретної особи. Досі тривають обговорення, чи повернули хакери дані бодай деяким користувачам.

Однією з перших постраждалих стала іспанська мобільна компанія Telefónica. До 12 травня тисячі лікарень та хірургічних кабінетів Національної служби здоров’я (NHS) по всій Великій Британії також мали на комп’ютерах цей вірус. Автомобілі швидкої допомоги скерували за хибними маршрутами, й десятки пацієнтів опинилися без невідкладної допомоги. Також атака призвела до порушення системи запису до лікарів. Скільки саме, точно невідомо, але фахівці вважають, що близько 19 тисяч зустрічей із лікарями були скасовані в результаті нападу. За підрахунками NHS, напад обійшовся у 92 мільйони фунтів стерлінгів.

Цікаво, що поширення шкідливої програми зупинила одна-єдина людина. Британський анонімний дослідник кібербезпеки під ніком MalwareTech випадково виявив «вимикач» — вразливість програми, і власноруч зупинив поширення вірусу. Пізніше британська та американська влада звинуватили в організації атаки хакерів, що фінансуються урядом Північної Кореї.

Біткойнова твітер-афера

У другій половині дня 15 липня 2020 року безліч верифікованих твітер-акаунтів знаменитостей, політиків та відомих осіб — Джеффа Безоса, Барака Обами, Майкла Блумберга, Джо Байдена, Білла Гейтса, Каньє Веста, Віза Халіфи, Ілона Маска і Кім Кардашьян — зламали для масової афери з криптовалютою.

Ці акаунти залишили у твітах посилання з підписом «Я віддячую своїй громаді. Усі біткойни, які надішлють за адресою нижче, повернуться подвоєними! Якщо Ви надсилаєте $1000, я поверну $2000. Роблю це тільки 30 хвилин. Насолоджуйтесь!» Хакери навіть захопили акаунт засновника та генерального директора Twitter Джека Дорсі та змінили біографію @Jack у Twitter на "#bitcoin". Менеджери знаменитостей у соціальних мережах швидко видалили твіти аферистів. Попри оперативну реакцію, основна адреса блокчейну, що використовується на сайті шахраїв, встигла зібрати понад 400 біткойнів — близько 121 000 доларів США за тогочасним курсом.

Викриття «найглибших таємниць» уряду США

Не всі кіберзлочинці прагнуть грошей. Деяким потрібна інформація. Витік даних компанії Solarwinds, який державний секретар США Майк Помпео назвав «найгіршою в історії кібершпигунською атакою на американський уряд», став результатом втручання Росії у цифрову інфраструктуру Сполучених Штатів.

11 грудня 2020 року уряд США та компанія SolarWinds виявили порушення у програмному забезпеченні управління мережею Orion, яку використовують численні державні установи США та багато приватних організацій. Того ж місяця в Associated Press повідомили, що деякі «найглибші таємниці» уряду США викрали в результаті скоординованої багатомісячної атаки російських хакерів. За даними AP, щонайменше два урядові відомства та десятки інших «вартісних цілей державного та приватного сектору» були уражені після завантаження пошкодженого комерційного оновлення програмного забезпечення.

Хакери проникли в інфраструктуру розробки програми SolarWinds і додали власне шкідливе програмне забезпечення в законне оновлення. У березні 2020 року цей зловмисний «патч» розповсюдили. Оновлення забезпечило доступ до мереж Solarwinds, із яких хакери викрали дані.

Згідно з The Guardian, понад 18 тисяч приватних та державних користувачів завантажили зіпсоване оновлення програмного забезпечення. Коли злочинці потрапили в систему, вони змогли відстежити внутрішні електронні листи службовців урядових органів США. Порушення не виявили, поки відома компанія з кібербезпеки FireEye, яка також використовує SolarWinds, не помітила, що з програмою щось негаразд. FireEye описала запаморочливі можливості цього шкідливого програмного забезпечення — спочатку воно два тижні перебуває в неактивному стані, а потім приховується та маскує розвідувальні набіги під діяльність системи Orion. Постраждали урядові органи та компанії, які забезпечують життєдіяльність усієї країни. Певний час наймогутніша держава світу перебувала на межі катастрофи й навіть не підозрювала про це.

Фото: thinkstock, depositphotos, exabeam.com