«Лаборатория Касперского» виявила глобальну міжнародну шпигунську систему

«Лаборатория Касперского» виявила глобальну міжнародну шпигунську систему

Першу частину дослідження було опубліковано 14 січня, спеціалісти «Лаборатории» анонсували також публікацію другої частини дослідження, яка повинна з’явитися на сайті розробника антивірусних рішень незабаром.

«Протягом останніх п’яти років проти дипломатичних установ, державних структур та науково-дослідницьких організацій різних країн світу проводилася операція кібершпигунства, під час якої збиралися дані та секретна інформація з мобільних пристроїв, комп’ютерів та мережевого обладнання атакованих організацій», – повідомляється у звіті «Лаборатории Касперского».

Операція, названа експертами «Лаборатории» Red October, триває у своїй активній фазі і зараз, відзначається у дослідженні – викрадені дані відсилаються на декілька серверів управління, конфігурація мережі яких не поступається за своєю складністю Flame. Такі атаки проводилися ще з травня 2007 року, зауважують експерти.

Серію мережевих атак Red October протягом останніх п’яти років було направлено на світові урядові структури, дипломатичні відомства та посольства, дослідницькі інститути, торгові та комерційні структури, ядерні та енергетичні дослідження, нафтові й газові компанії, аерокосмічну галузь та військові структури.

Для контролю над мережею уражених систем організатори атак створили більше 60 різноманітних доменних імен та декілька серверів у різних країнах, в основному – Німеччині та Росії, повідомляється у дослідженні. Інфраструктура серверів є ланцюгом проксі-серверів, котрі приховують місцерозташування фінального сервера, який і збирає дані.

Багатофункціональна платформа (визначається «Лабораторией Касперського» як Backdoor.Win32.Sputnik) дозволяє швидко застосовувати модулі для збирання інформації, має механізм протидії закриттю серверів управління та дозволяє відновлювати доступ до уражених систем через альтернативні канали зв’язку.

Крім традиційних об’єктів – робочих станцій – система здатна викрадати дані з мобільних гаджетів, таких як смартфони iPhone, Nokia, Windows Mobile, збирати інформацію з мережевого обладнання (Cisco), копіювати файли з USB-дисків, включно із видаленими файлами, – використовуючи власну технологію відновлення файлів, копіювати поштові бази даних з локального сховища Outlook чи віддаленого POP/IMAP серверу і вилучати файли з локальних FTP-серверів в мережі.

Експерти «Касперского» ідентифікували використання як мінімум трьох різноманітних експлойтів до вже відомих вразливостей: CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) та CVE-2012-0158 (MS Word).

Експлойти, які використовувалися в документах, що розсилалися у рамках Red October, були створені іншими розробниками і першопочатково використовувалися в атаках, направлених на тибетських активістів та військові й енергетичні структури азіатських країн. Організатори Red October лише змінювали файли у документах на власні.

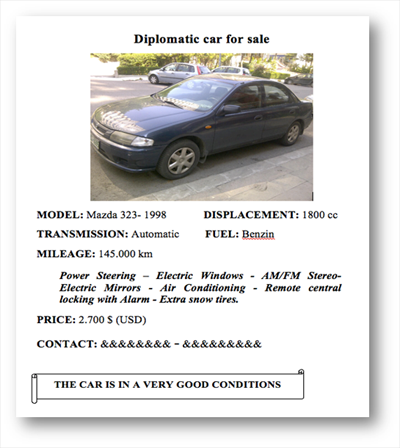

Один з файлів, який використовувався під час фішингових атак:

«Реєстраційні дані серверів управління та різноманітні «артефакти», які залишилися у виконуючих файлах, дають вагомі підстави для припущення, що організатори атаки – російськомовні», – відзначають у «Лаборатории».

Дослідження атак Red October у «Лабораторії Касперського» розпочали у жовтні 2012 року. Під час аналізу було виявлено «справжні обсяги кампанії» і розпочато масштабне дослідження.

Зловмисні файли «Лаборитория Касперського» отримала від свого партнера. Саме він був замовником дослідження і побажав залишитися анонімним, зауважують у «Лаборатории».