Російські кібератаки: зміна характеру атак та полювання на акаунти

Російські кібератаки: зміна характеру атак та полювання на акаунти

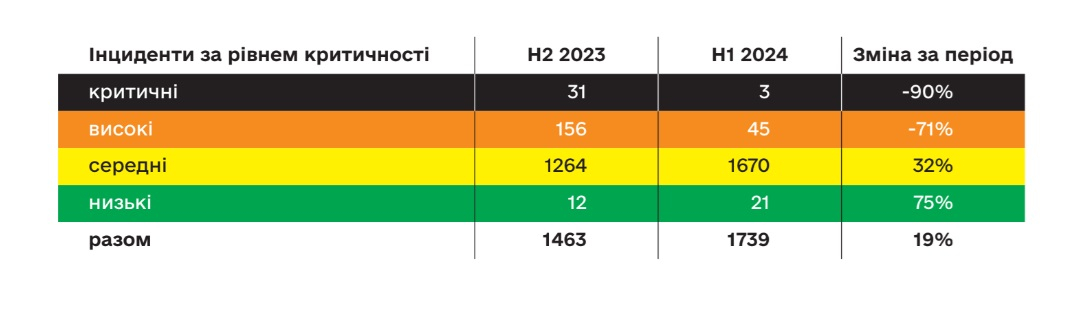

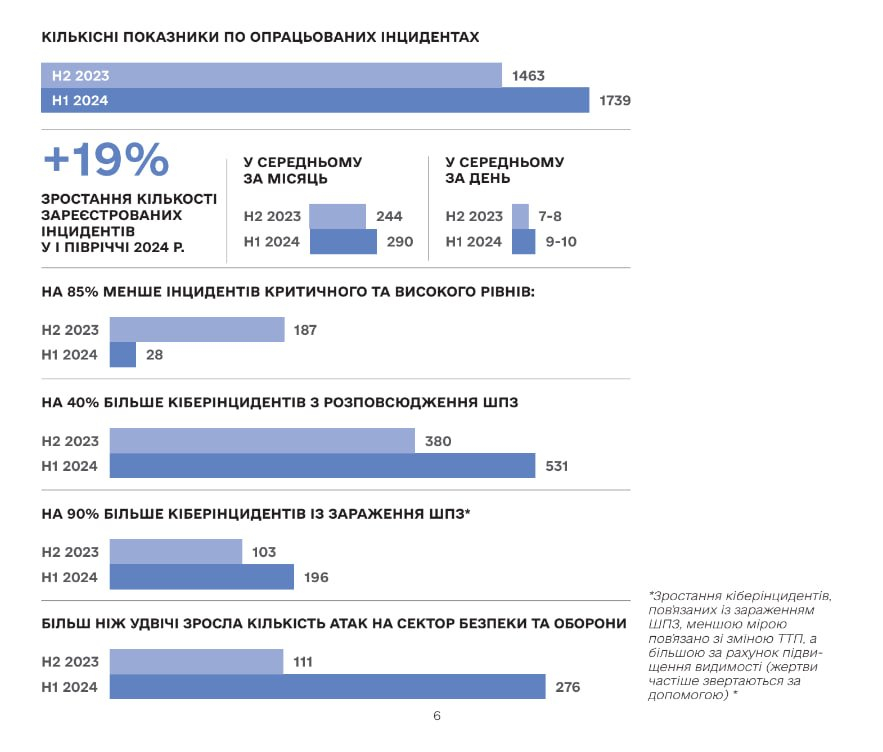

У першому півріччі 2024 року зафіксували 1739 кіберінцидентів, що на 19% більше, ніж було у другому півріччі 2023 року. Кількість критичних інцидентів зменшилася на 90%, до трьох. Кількість кіберінцидентів, націлених на сектор безпеки та оборони та на енергетичний сектор, зросла більш ніж удвічі. Про це йдеться в аналітичному звіті «Російські кібеоперації. Аналітика І півріччя 2024 року», складеному Держспецзв’язку.

Динаміка кіберінцидентів в Україні

У Держспецзв’язку повідомили, що на основі моніторингу вдалося ідентифікувати 512 підозрілих кіберінцидентів та запобігти реалізації намірів зловмисників. Понад 70 організацій заблокували кіберзагрози, що розгорталися, засобами, наданими Оперативним центром реагування на кіберінциденти.

Зазначено, що в цілому зберігається тенденція до зростання кількості кіберінцидентів при зменшенні кількості інцидентів високого та критичного рівнів.

Як засвідчила статистика, значно зросла кількість атак на урядові організації та місцеві органи влади. Кількість опрацьованих кіберінцидентів, націлених на сектор безпеки та оборони та на енергетичний сектор, зросла більш ніж удвічі.

- Читайте також: Держспецзв'язку: інтернет-провайдери та мобільні оператори перебувають у фокусі російських хакерів

Атаки на енергооб’єкти як дестабілізаційний чинник

«Для знищення цивільної критичної інфраструктури, зокрема енергетичних обʼєктів, застосовуються не лише кінетичні, а й деструктивні кібератаки, які дешевші за пуск балістичної ракети, але можуть призвести до таких самих руйнівних наслідків», — повідомили в Держспецзв’язку.

У березні 2024 року фахівці держслужби виявили, що хакерське угруповання UAC-0002 здійснювало деструктивної атаки проти майже 20 об’єктів енерго-, тепло- та водопостачання. Це стало відомо, через інфікування шкідливим ПЗ одного з них.

На основі аналізу фахівці припускають, що «несанкціонований доступ до ІКС значної кількості об’єктів енерго-, тепло та водопостачання мав бути використаний для підсилення ефекту від ракетних ударів по інфраструктурних об’єктах України навесні 2024 року».

У державній службі закликали дотримуватися типових вимог, представлених у публікації «Як бути відповідальним та втримати кіберфронт» на сайті CERT-UA.

Зміна характеру кібератак

Протягом першого півріччя 2024 року команда CERT-UA Держспецзв’язку у співпраці з іншими підрозділами Сил оборони зафіксували суттєву еволюцію в застосуванні кібератак.

«У 2024 році спостерігається зміщення фокуса атак на все, що безпосередньо пов’язане з театром бойвих дій та атаками на постачальників послуг, з метою якомога довше залишатися непомітними, утримувати присутність в системах, які мають зв’язок з війною та політикою, — повідомили фахівці Держспецзв’язку. — Хакери йдуть не просто туди, куди можуть, а туди, куди треба для успішної підтримки їхніх військових операцій».

- Читайте також: Кібервійна проти України: Держспецзв'язку дослідила мотивацію, методи та інструменти російських хакерів

На початку першого півріччя 2024 року, як і в другому півріччі 2023 року, кібератаки з метою шпигунства мали вигляд таргетованих розсилок шкідливого програмного забезпечення.

«Ворог намагається розвідати інформацію будь-яким способом, тому вважаємо, що кібератаки на військових та державні органи залишаться в тренді і надалі. Основними інструментами кібершпіонажу є фішинг та інфікування шкідливим програмним забезпеченням», — зазначено у звіті.

Також хакери активно викрадали акаунти в месенджерах для подальшого розповсюдження шкідливого ПЗ та фішингу, щоб скомпрометувати якнайбільше користувачів. Компрометацію облікових записів використовують як для шпигунства, так і для отримання фінансової вигоди.

Полювання на військових у сигналі

Щоб отримати доступ до комп’ютерів військовослужбовців, хакери з угруповання UAC-0184 розпочинають спілкування в месенджері «Сигнал». Після встановлення довірливого контакту під виглядом документів на нагородження, відео бойових дій, рекрутингу до інших підрозділів жертві надсилають архів з файлом-ярликом. Також вказують, що зазначені файли необхідно відкрити саме на компʼютері.

Відкриття файлу-ярлика на компʼютері відображає релевантний до тематики спілкування файл, але інфікує систему шкідливою програмою — завантажувачем, який у свою чергу встановить програму для віддаленого управління ЕОМ. Таким чином, угруповання UAC-0184 отримує повний доступ до компʼютера.

- Читайте також: Урядова команда кіберфахівців CERT-UA надала інструкцію про налаштування двоетапної аутентифікації

Найтиповіші шахрайські сценарії у повідомленнях:

Запит інформації

- скиньте контакт;

- підтвердіть;

- повідомте;

- ви з’явилися у списку на отримання, а ми наказ знайти не можемо, ви якісь документи з цього приводу не отримували?

Залякування

- відкриття провадження проти військовослужбовця;

- «є проблема з»;

- «ви з’явилися у списку»;

- «до вас є питання щодо діяльності».

Винагорода

- годинник;

- виплата;

- відпустка.

Переведення

- в нову частину;

- відрядження за кордон.

Атаки на цивільних у вотсапі й телеграмі

Месенджери «Вотсап» і «Телеграм», які використовують як засоби зв’язку та швидкого отримання новинної інформації, опинилися під прицілом російських хакерів цієї весни.

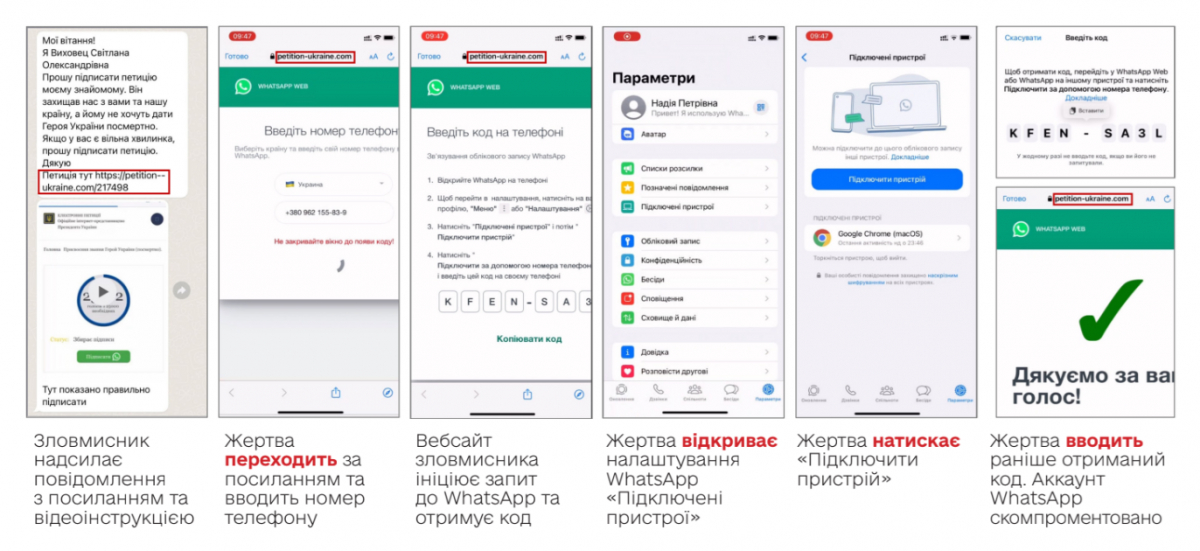

Зафіксовані атаки хакерського угруповання UAC-0195 направлені на отримання доступу до месенджерів громадян України. Цілями таких атак є викрадення даних з чатів, подальше розповсюдження фішингових посилань для збільшення кількості жертв та виманювання грошей.

Першою хвилею було викрадення облікових записів у месенджері «Вотсап». Хакери використали як прикриття підписання петиції на сайті президента за надання звання «Героя України» полеглому захиснику: розсилали повідомлення із закликом долучитися до її підтримки та відеороликом з інструкцією про необхідні дії. Таким чином вони намагалися скеровувати людей на сайт, що мав вигляд Офіційного інтернет-представництва Президента України, де нібито для підписання петиції потрібно було автентифікуватися через вотсап. Це призводило до додавання стороннього пристрою до облікового запису, повідомлено у звіті.

Онлайн-шахрайство, націлене на отримання несанкціонований доступу до облікових записів користувачів вотсапу, відбувалося за таким алгоритмом:

- зловмисник надсилає повідомлення з посиланням та відеоінструкцію;

- користувач переходить за посиланням та вводить номер телефону;

- вебсайт зловмисника ініціює запит до вотсапу та отримує код;

- користувач відкриває налаштування вотсапу та переходить у «Підключені пристрої»;

- натискає «Підключити пристрій»;

- вводить раніше надісланий код;

- обліковий запис у вотсапі скомпрометовано.

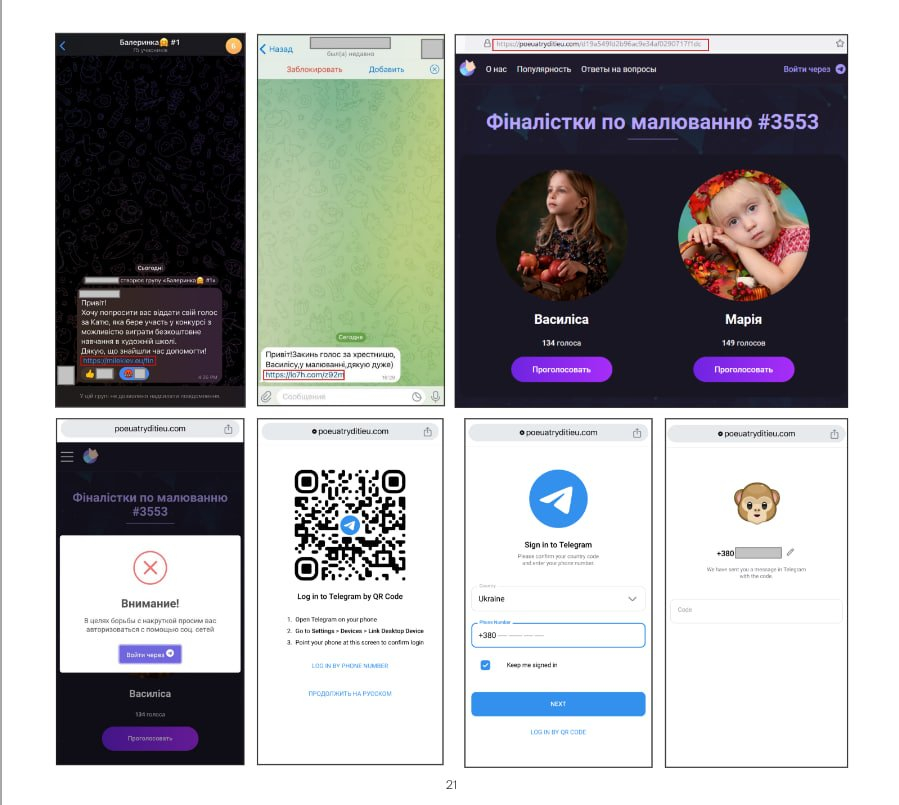

Інша хвиля була націлена на користувачів телеграму. «Прикриттям» онлайн-афери слугувала тематика голосувань за дитину, що бере участь у конкурсі мистецької діяльності.

Для голосування необхідно було автентифікуватися за допомогою месенджера, що призводило до додавання стороннього пристрою.

«Враховуючи кількість зареєстрованих доменних імен для використання в кібератаках, а також кількість відомих нам жертв, ця загроза є надзвичайно поширеною та активною і досі», — повідомили автори звіту.

У підсумках вони також зазначили, що важко передбачити, яку тематику та платформу для розповсюдження кібермародери виберуть наступного разу, щоб виманити в людей гроші чи дані банківської картки, але точно відомо, що ми про них будемо чути ще дуже довго.

«Основним засобом кіберзахисту, в першу чергу, є постійне підвищення обізнаності громадян з основними правилами кібергігієни та актуальними кіберзагрозами», — зазначили автори звіту.

Детально ознайомитися зі звітом можна за посиланням.

Фото: Держспецзв’язку