Держспецзв'язку дала поради щодо безпечного користування месенджером Signal

Виділіть її та натисніть Ctrl + Enter —

ми виправимo

Держспецзв'язку дала поради щодо безпечного користування месенджером Signal

У Державній службі спеціального зв'язку та захисту інформації розповіли, як максимально безпечно користуватися месенджером Signal.

Зокрема, у Держспецзв'язку повідомили, що немає даних про злам месенджера станом на літо 2023 року. Був інцидент улітку 2022 року, про який повідомила сама компанія. Тоді зловмиснику вдалося зламати 1 900 акаунтів. Станом на серпень 2023 року нових відомих вразливостей, через які користувачам потрібно хвилюватися, зафіксовано не було.

Користувачам рекомендують додатково перевірити налаштування безпеки та оновити додаток до останньої версії. Також важливо перевірити членство в групах нових та невідомих контактів і видалитися з непотрібних/неактивних груп.

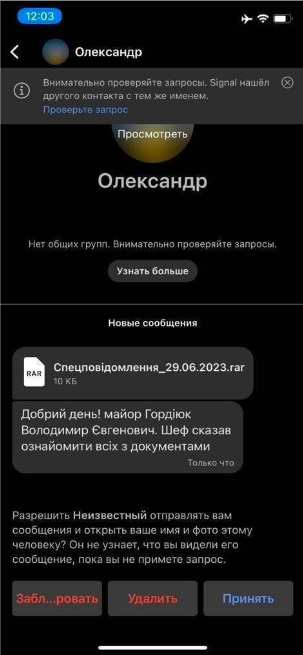

«Ризик у тому, що хтось із учасників тих груп був зламаний зловмисниками, які спробують привернути увагу учасників групи файлами, що привертатимуть увагу — "Терміново. Особовому складу" тощо. Звісно, вірогідність того, що під маскою важливого файлу ховатиметься шкідлива програма, є доволі високою, — зазначили у Держспецзв'язку. — Тому будьте уважні, коли отримуєте від неперевіреного адресанта повідомлення на кшталт "негайно", "терміново", "важливо". Терміновість часто використовується зловмисником для злому через довіру та гарячковість».

Чи можливо зламати мій Signal, та як цьому протидіяти?

Відповідь: Можливо, але для цього є низка складних передумов:

1. Знаючи ваш номер телефону, російські зловмисники можуть перехопити SMS із кодом доступу на додаток на телефон російськими засобами РЕБ та підставними станціями мобільного зв'язку, які можливі навіть на безпілотниках. Такий ризик доволі високий у прикордонних районах та зоні бойових дій.

2. Найпопулярнішим способом є злом через комп'ютерну версію Signal — через надсилання документа Word / Excel або інших файлів в архіві через Signal, які виконаються, і зловмисники зможуть приховано стежити за екраном, робити скриншоти та перехоплювати натискання клавіш на клавіатурі. Також російські хакери можуть викрасти сесію комп'ютерної версії Signal та приховано стежити за повідомленнями в обліковому записі та групах; та навіть експлуатуючи довіру між абонентами надсиланням повідомлень легітимним абонентам — для подальшого просування та захоплення інших комп'ютерів та акаунтів.

Наразі ми спостерігаємо активні спроби проникнення шляхом соціальної інженерії, особливо в Signal-версії для комп'ютера.

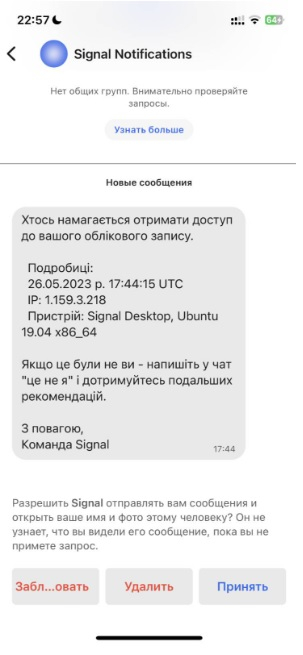

Часто зловмисники також прикидаються службою безпеки Signal, як на фото нижче. Пам'ятайте, служба безпеки Signal ніколи не контактує своїх клієнтів через такі повідомлення, а також не здійснює дзвінків та розсилань SMS.

3. Неабияк важливо не приймати і не довіряти незнайомим контактам, їх потрібно відразу блокувати. При цілеспрямованих атаках проти конкретних керівників та офіцерів зловмисники проводять деталізований збір інформації та мають достатньо контактів знайомих і друзів, прикидаючись якими, просять вчинити певні дії.

Передзвонити навіть по незахищеному зв'язку, але для валідації абонента — краще, ніж приймати і довіряти повідомленням подібно до опису на скриншоті вище.

Не довіряйте файлам в архівах. Обов'язково використовуйте антивірус на комп'ютері.

Що робити, щоб тебе не зламали в Signal?

Відповідь:

- Не додавати невідомих та неперевірених контактів.

Уважно верифікувати, хто з тобою в групі. Ідентифікація і авторизація новачків. Що менше адмінів — то краще. - Не довіряти великим групам у Signal.

- Налаштувати видалення повідомлень за годину або один день, залежно від ваших потреб. Але точно краще, щоб повідомлення автоматично видалялися.

- Зареєструвати Signal на номер, який з вами не пов'язаний (скористатися сервісами). Таким чином російські військові хакери, навіть отримавши інформацію про списки (наприклад, керівників артилерійських бригад), не зможуть таргетовано працювати проти вас, вас треба буде ще знайти.

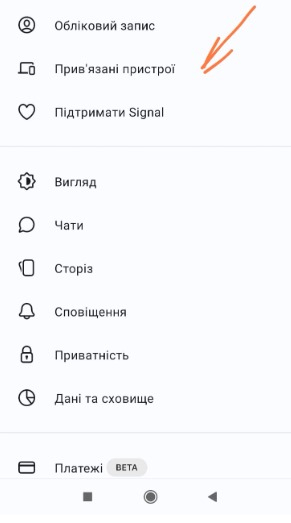

- Перевіряти підключені пристрої.

- Обов'язково мати антивірус на Windows / Linux / MacOS комп'ютерах.

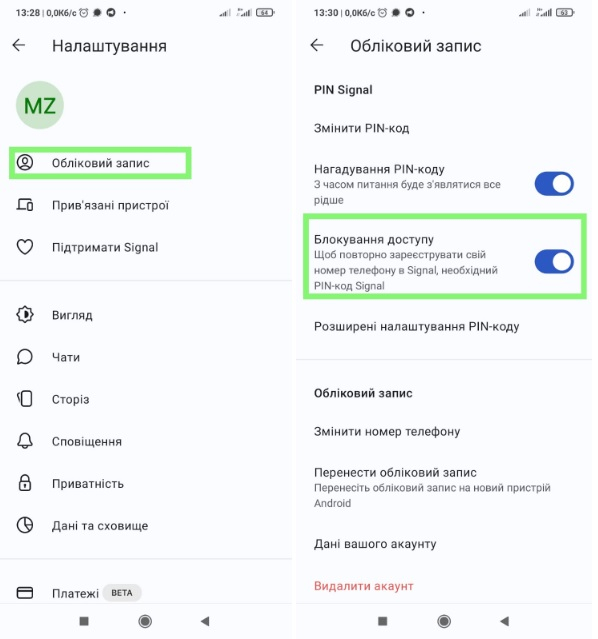

- Зайти в налаштування Signal та активувати PIN, відключити можливість перевіряти, чи хтось набирає, є ключові налаштування приватності та безпеки облікового запису. Settings → Account → Registration Lock.

Як часто варто оновлювати Signal?

Відповідь: Обов'язково відразу оновлюватися на мобільній і комп'ютерній версії.

Які додаткові налаштування безпеки і приватності варто зробити в Signal?

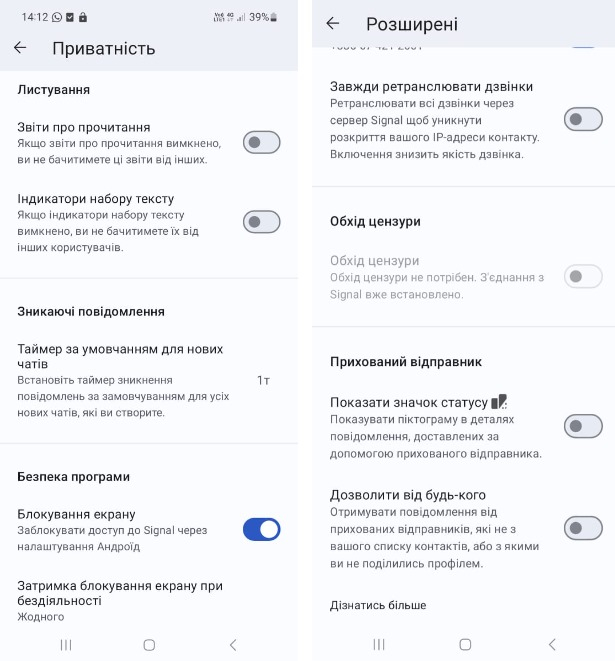

Відповідь: Такі налаштування рекомендовано встановити через ваш мобільний додаток:

- Налаштувати обов'язкове автоматичне видалення меседжів за певний час, а також рекомендуємо видалити старі повідомлення, щоб інформація у випадку фізичної втрати пристрою не потрапила до рук ворогу.

- Ввімкнути розблокування Signal піном або через розпізнавання обличчя / пальців.

- Вимкнути відображення дзвінків Signal в історії дзвінків, щоб ніхто не зміг розуміти, з якими контактами ви спілкуєтеся.

- Очистити всю історію минулих чатів, якщо вони вам не потрібні.

- Не називати свого справжнього імені, а використовувати псевдонім. Це ж стосується і всіх інших месенджерів та додатків — не «світіть» свого імені та прізвища. Псевдонім — завжди хороший варіант.

- Такі налаштування також допоможуть підвищити рівень приватності та безпеки (має бути так, як на малюнку):

Як перевірити, чи мій мобільний пристрій не скомпрометовано, чи мій Signal не зламали?

Відповідь: Якщо у вас є підозри щодо компрометації вашого пристрою чи чату — краще звернутися в CERT-UA.

Альтернативно — перегляньте підключені пристрої (linked Devices) та перевірте, чи немає серед списку підключених інших невідомих гаджетів, якими ви не користувались. Також варто оновити через Google Play Market додаток Signal і перевірити, чи у вас немає двох додатків Signal на мобільному пристрої.

За станом безпеки месенджера та його вразливостями порадили слідкувати на сторінках:

https://support.signal.org/hc/en-us/sections/360001614191-Security-FAQ

https://www.cvedetails.com/vulnerability-list/vendor_id-17912/Signal.html

Військовослужбовці в цій ситуації окрім CERT-UA можуть звернутися до чергового центру кібербезпеки ЗСУ.

Нагадаємо, на початку серпня урядова команда реагування на комп'ютерні надзвичайні події України CERT-UA, яка діє при Держспецзв’язку, попередила, що зловмисники розсилають від її імені листи нібито з рекомендаціями, а насправді з вірусами, використовуючи електронну поштову адресу cert-ua@ukr.net, яка не є офіційною.

Фото: Держспецзв’язку