Держспецзв’язку попередила про фішингові сайти, які імітують відомі вебресурси: як вберегтись

Виділіть її та натисніть Ctrl + Enter —

ми виправимo

Держспецзв’язку попередила про фішингові сайти, які імітують відомі вебресурси: як вберегтись

Фішинговий сайт використовується для проведення кібератак та розповсюдження шкідливого програмного забезпечення, попереджає Держспецзв’язку.

Зареєстрований одним із найбільших в Росії реєстраторів доменних імен та хостинг провайдерів фішинговий вебсайт (www.reg.ru) використовується для проведення кібератак та розповсюдження шкідливого програмного забезпечення.

Наразі фахівцями Держспецзв’язку проведена робота з блокування фішингового сайту. Але якщо ви отримували лист із посиланням на фішинговий вебсайт:

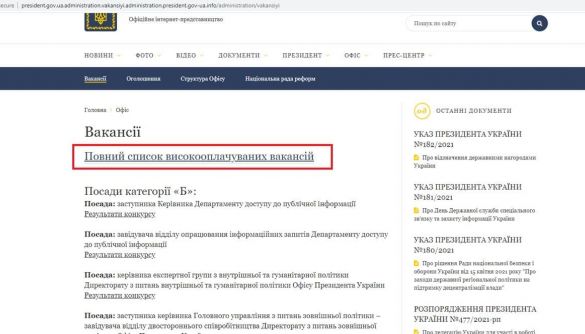

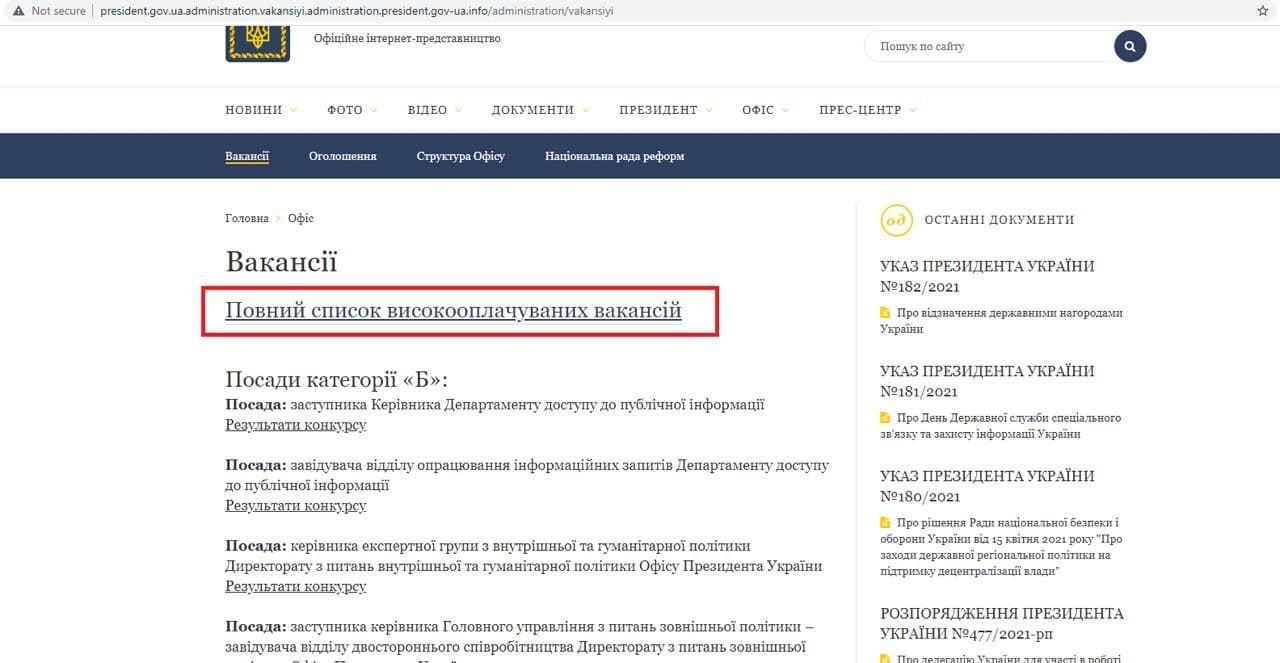

«hХХp://president.gov.ua.administration.vakansiyi.administration.president.gov-ua[.]info/».

А тим більше відкривали вказаний файл – потрібно негайно перевірити факт наявності зазначених в індикаторах компрометації файлів на вашому комп'ютері та видалити їх.

Потенційним жертвам відправляються фішингові листи з посиланням на фішинговий вебсайт, який містить посилання на список вакантних посад "Повний список високооплачуваних посад". Після переходу за посиланням на фішинговий вебсайт та посиланням на список вакантних посад на комп'ютер користувача завантажується файл після відкриття якого запускаються шкідливі процеси завантаження вірусу, збирання інформації про конфігурацію комп'ютера та інформації, що належить користувачу.

«Фішингові сайти імітують вебсайти органів державної влади, відомих брендів та компаній. Вони повторюють графічне оформлення та структуру реальних сайтів, але відрізняються від дійсного доменного імені. На фішингових вебсайтах розміщуються посилання, за якими на комп'ютер користувача завантажуються файли зі шкідливим програмним забезпеченням. Кіберзлочинці це роблять з метою отримання даних користувачів, розповсюдження шкідливого програмного забезпечення, завантаження вірусів на комп’ютери тощо. Тому не відкривайте фішингові листи, не відвідуйте фішингові вебсайти, не переходьте за посиланнями на них та не завантажуйте файли», – застерігає керівник Державного центру кіберзахисту Держспецзв’язку Андрій Кузміч.

Як вберегтись?

1. Звертати увагу на посилання вебресурсу, в разі необхідності потрапити на офіційний вебресурс, краще скористатись пошуковими системами.

2. Використовувати лише ліцензійне програмне забезпечення та своєчасно оновлювати його.

3. Визначити політики користування поштовими сервісами для працівників, визначити відповідальних осіб, що приймають пошту підрозділу та розсилають її.

4. Систематично проводити роботу з персоналом щодо питань кібергігієни, зокрема необхідності при отриманні листа перевіряти електронну адресу та ім’я. Якщо ім'я відправника має дивне та незвичне значення, не відкривати прикріплені файли.

5. Забезпечити неприпустимість відкриття додатків у підозрілих повідомленнях. Зберігати прикріплені файли, проте не відкривати, перевіряти їх антивірусною програмою.

6. Налаштувати фільтрування вхідних/вихідних інформаційних потоків, зокрема поштового вебтрафіку, наприклад заборонити отримання працівниками пошти, що містить в додатках виконувані файли та налаштувати спам фільтри.

7. Перевіряти прикріплені файли до листів перед відправкою іншим. Документи не повинні містити макроси, якщо такі не розроблені адміністратором установи.

8. Налаштувати SPF, DKIM та DMARC для зменшення випадків отримання спаму, реалізації спуфігну та інших атак.

9. Визначити політики користування на робочих станціях. Обмежити права доступу користувачам, заборонити ініціалізацію файлів з правами адміністратора, CMD, PowerShell, VBS, виконуваних файлів (*.exe, *js, *.com, *.bs, *jar, *.py і т.д.) з директорій Temp та AppData, перевірити налаштування програм пакету Microsoft Office. Заборонити чи обмежити використання wscript.exe та макросів в продукції офісного пакету Microsoft Office.

10. Перевіряти додатки браузера. Не використовувати браузер для відкриття документів та пошти. Заборонити виконання HTML-коду в листах.

11. Визначити політику використання флеш-носіїв.

12. Заборонити стандартні сервіси шифрування для унеможливлення використання їх шифрувальниками.

13. Систематично перевіряти новостворені атрибути в директоріях WindowsTasks та WindowsSystem32Tasks

14. Оновити антивірусну базу та своєчасно завантажувати її оновлення.

15. Вчасно робити резервні копії важливого програмного забезпечення та документів.

16. Періодично робити повну перевірку системи на предмет наявності шкідливих програм.

17. Варто налаштувати систему логування та проводити моніторинг мережі, відстежувати підозрілу активність для виявлення потенційно інфікованих систем.

18. Перевстановити систему при наявності індикаторів компрометації щодо слідів шкідливого програмного забезпечення. Зауважимо, що при відновленні неперевірених програм та документів можливе повторне інфікування. Перед відновленням програмне забезпечення та документи потрібно перевіряти антивірусною програмою після оновлення антивірусної бази.

Нагадаємо, що протягом пандемії, зокрема через перехід на віддалену роботу, тижнева кількість кібератак зросла в 400 разів.