У телеграм-каналі про роботу ТЦК російські хакери розсилали шпигунське ПЗ, — Google

У телеграм-каналі про роботу ТЦК російські хакери розсилали шпигунське ПЗ, — Google

Кіберфахівці AWS, що є дочірньою компанією Amazon, Групи аналізу загроз Google та американської компанії з кібербезпеки Mandiant заблокували доменний доступ до серверів російським хакерам, що розсилали шкідливе програмне забезпечення військовозобов’язаним в Україні та дезінформацію, використовуючи телеграм-канал «Civil Defense» та однойменний сайт. У телеграм-каналі публікували інформацію про ракетні небезпеки та відстеження пересування працівників ТЦК. Про це повідомило видання Techzine, посилаючись на інформацію, опубліковану в блозі Google.

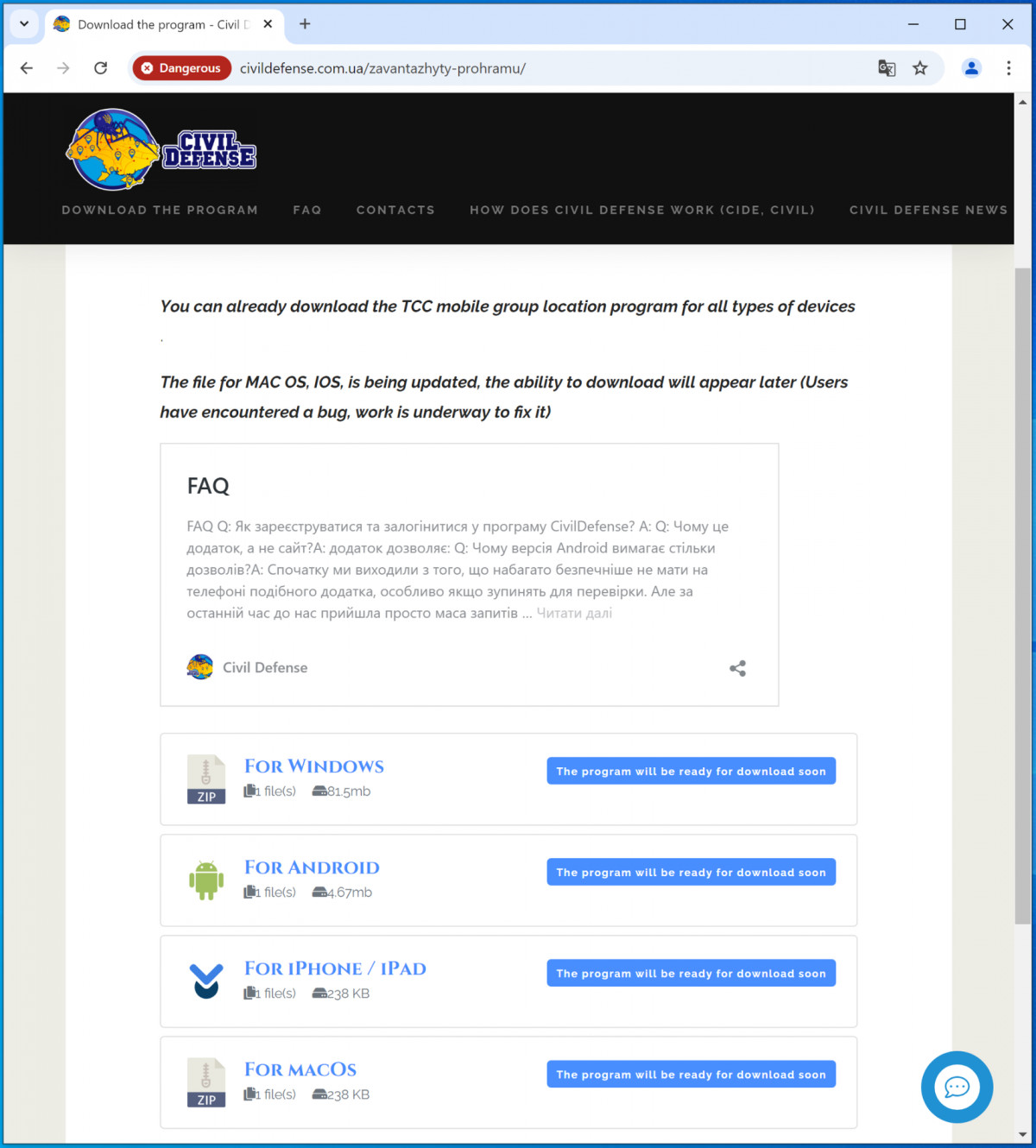

За даними Google, Mandiant і AWS, через телеграм-канал під назвою «Цивільна оборона» та однойменний вебсайт хакери пропонували скачати програмне забезпечення, яке нібито призначене для визначення місць роботи працівників ТЦК, проте насправді воно є шкідливими. Згаданий телеграм-канал та його рекламу в інших виявили у вересні.

Реклама телеграм-каналу «Civil Defense»

Використовуючи тактику соціальної інженерії, користувачам Android пропонували завантажити зловмисне ПЗ не з онлайн-магазину Google Play. Також їм демонстрували відеоролики та інструкції, які кроки потрібно виконати, щоб вимкнути Google Play Protect, що дозволяє програмі обійти звичайні заходи безпеки та виконувати свою роботу непомітно.

За словами дослідників, операція шкідливого впливу спрямована на потенційних новобранців. Додаток рекламується в легальних українськомовних телеграм-каналах. Операція має дві мети — шпигувати за користувачами шкідливого програмного забезпечення та поширювати дезінформацію для зриву мобілізації військовозобов’язаних.

На сайті пропонували скачати застосунок для відстеження переміщень працівників ТЦК

Кіберфахівці встановили, що за шкідливою операцією стоїть хакерська група APT29, більш відома як Midnight Blizzard, яку контролює російська військова розвідка ГРУ.

Щоб здаватися легітимними, хакери вдавали, що працюють з доменів AWS. Однак AWS вдалося зняти ці домени з ефіру у співпраці з Українською групою реагування на надзвичайні ситуації CERT-UA та Групою аналізу загроз Google.

Для захисту від шкідливої кампанії користувачам радять увімкнути Play Protect, використовувати лише офіційні магазини застосунків та користуватися «безпечним» режимом під час відвідування сайтів.

Нагадаємо, 23 жовтня Урядова команда реагування CERT-UA виявила масове розсилання електронних листів з повідомленнями про інтеграцію з сервісами Amazon та Microsoft, упровадження архітектури нульової довіри та шкідливими вкладеннями. Кібератака націлена на органи державної влади, підприємства та військові формування.

Фото: Google